type

Post

status

Published

date

Aug 7, 2025

slug

guava-rate-limiting-algorithms-fixed-sliding-window-leaky-token-bucket-guide

summary

本文深入解析 Guava 组件中四种核心限流算法:固定窗口、滑动窗口、漏桶与令牌桶。从原理、数学公式、Guava 实现到优缺点与适用场景全面拆解,对比不同算法在高并发场景的表现,助开发者掌握流量控制关键技术,优化系统稳定性与资源利用率。

tags

Java

算法

category

技术分享

icon

password

musicId

catalog

archives

sort

一、引言:限流在高并发系统中的核心价值

在互联网技术飞速发展的今天,高并发场景已成为常态。从电商平台的“双十一”秒杀,到社交软件的热点事件刷屏,再到金融系统的峰值交易,每秒数十万甚至数百万的请求流量如同汹涌的潮水,不断冲击着系统的稳定性。此时,限流机制就像一道坚固的堤坝,通过合理控制流量的“流速”和“流量”,防止系统因过载而崩溃,保障服务的可用性、公平性和稳定性。

限流的本质是“取舍”——在系统承载能力有限的情况下,通过拒绝部分请求来保护整体服务的正常运行。而限流算法则是实现这一目标的核心逻辑,不同的算法适用于不同的场景,其效果直接影响系统的性能和用户体验。

Guava 作为 Google 开源的 Java 核心工具库,凭借其简洁的 API、可靠的性能和丰富的功能,成为 Java 开发者的必备工具之一。其中,限流组件(尤其是

RateLimiter 类)基于经典限流算法实现,为开发者提供了开箱即用的流量控制能力。本文将深入剖析 Guava 中涉及的四种核心限流算法——固定窗口限流算法、滑动窗口限流算法、漏桶限流算法和令牌桶限流算法,从原理、实现、优缺点到适用场景进行全方位解读,帮助读者不仅“知其然”,更“知其所以然”,在实际项目中灵活选型和落地。二、固定窗口限流算法:简单直观的流量控制

2.1 算法原理:时间分段与计数限制

固定窗口限流算法(Fixed Window Rate Limiting)是限流领域最基础、最直观的算法之一。其核心逻辑可以概括为“时间分段计数,超限则限流”:

- 将时间划分为若干个长度相等的“窗口”(如 1 秒、1 分钟等);

- 每个窗口内维护一个请求计数器,记录当前窗口内收到的请求数量;

- 当请求到来时,先判断当前窗口的计数器是否已达到预设阈值:若未达到,则计数器加 1 并允许请求通过;若已达到,则拒绝请求;

- 当当前窗口结束,计数器自动重置为 0,新窗口开始后重新计数。

生活类比:固定窗口限流就像游乐园的“单次入园人数限制”——假设某游乐园规定“每小时最多入园 1000 人”,那么在 9:00-10:00 这个窗口内,一旦入园人数达到 1000 人,后续游客就需等待至 10:00 后(新窗口开始)才能入园,此时计数器重置为 0,重新开始计数。

实例说明:若设置窗口长度 秒,限流阈值 次请求。则在 0-10 秒内,第 1-5 个请求会被允许,第 6 个及之后的请求会被拒绝;10 秒后窗口重置,10-20 秒内又可允许 5 个请求通过,以此类推。

2.2 公式表达:计数器的状态流转

为更精确地描述固定窗口算法的逻辑,我们定义以下参数:

- :固定窗口的时间长度(单位:秒);

- :每个窗口内的最大请求数(限流阈值);

- :当前窗口内的请求计数器(初始值为 0);

- :当前请求的时间相对于窗口开始时间的偏移量。

算法的核心流程可通过以下公式表达:

- 当新请求到来时(时间偏移为 ),首先更新计数器:

- 判断计数器是否超过阈值:

- 若 :拒绝请求;

- 若 :允许请求;

- 当窗口结束时,重置计数器:

2.3 基于 Guava 的代码实现:模拟固定窗口效果

Guava 的

RateLimiter 本质基于令牌桶算法,但通过合理配置,可模拟固定窗口限流的效果。以下是一个实现示例:代码说明:

- 通过

RateLimiter.create(5.0)创建一个每秒生成 5 个令牌的限流器,模拟“1 秒窗口内允许 5 个请求”的固定窗口效果;

tryAcquire(1, 0, TimeUnit.MILLISECONDS)尝试获取 1 个令牌,超时时间为 0(即不等待),获取成功则请求通过,否则被限流;

- 前 15 个请求间隔 50ms 发送,1 秒内会产生 20 个请求,超过阈值 5,因此大部分请求被限流;

- 等待 1 秒后,窗口重置,后续请求可正常通过。

2.4 优缺点分析:简单性与临界问题的博弈

优点:

- 实现简单,易于理解

固定窗口算法仅需维护一个计数器和窗口结束时间,逻辑清晰,无论是手写实现还是使用工具库,都能快速落地。例如,在分布式系统中,可通过 Redis 的

INCR 命令和 EXPIRE 命令轻松实现:- 资源消耗极低

无需复杂的数据结构(如队列、滑动窗口数组),仅需存储计数器和窗口时间,内存占用和计算开销均可忽略不计,适合资源受限的场景(如嵌入式设备、低配置服务器)。

缺点:

- 临界问题:窗口切换时的流量突增

- 在第 1 秒的最后 100ms 内,突然涌入 100 次请求,全部通过(计数器从 0 增至 100);

- 第 2 秒的前 100ms 内,又涌入 100 次请求,由于新窗口计数器重置为 0,这 100 次请求也全部通过;

- 结果:在 200ms 内,系统实际处理了 200 次请求,远超“每秒 100 次”的限制,可能导致系统过载。

这是固定窗口算法最致命的缺陷。假设窗口长度为 1 秒,阈值为 100 次请求:

图示描述(模拟临界问题):

- 限流精度低,流量控制粗糙

固定窗口只能在窗口结束时重置计数器,无法对窗口内的流量分布进行调控。例如,若窗口内前 10% 的时间就用完了所有配额,剩余 90% 的时间内所有请求都会被拒绝,可能导致用户体验不佳(如“秒杀活动开始 10 秒就提示‘活动结束’”)。

2.5 适用场景:简单场景的快速限流

固定窗口算法的特性决定了它适合对精度要求不高、流量相对平稳的场景,主要包括:

- 小型应用或内部系统限流

对于用户量少、流量稳定的内部管理系统(如后台 CMS、员工打卡系统),固定窗口的简单性足以满足需求,无需引入复杂算法。例如,限制“单个用户每分钟最多查询 100 次数据”,即使存在临界问题,也不会对系统造成致命影响。

- 测试环境流量模拟

在测试环境中,开发者常需要模拟“每秒 100 次请求”的流量压力,固定窗口算法可快速搭建限流规则,验证系统在阈值附近的表现(如是否返回正确的限流提示、是否触发降级策略)。

- 粗粒度限流兜底

在多层限流架构中,固定窗口可作为“第一层兜底限流”,过滤掉明显超出系统承载能力的流量(如“每秒超过 10000 次请求直接拒绝”),减轻后续精细限流的压力。

三、滑动窗口限流算法:更精细的流量控制

3.1 算法原理:窗口细分与动态滑动

滑动窗口限流算法(Sliding Window Rate Limiting)是为解决固定窗口的“临界问题”而设计的改进方案。其核心思想是:将固定窗口划分为多个更小的“子窗口”,每个子窗口独立计数;随着时间推移,窗口像“滑动”一样,不断淘汰最旧的子窗口,纳入最新的子窗口;请求到来时,统计当前滑动窗口内所有子窗口的总请求数,若超过阈值则限流。

与固定窗口的对比:

- 固定窗口是“非连续”的,窗口结束后计数器直接重置;

- 滑动窗口是“连续”的,通过子窗口的动态更新实现流量的平滑控制。

实例说明:

设总窗口长度 秒,划分为 5 个子窗口, 次请求。

- 初始时,滑动窗口覆盖子窗口 1-5(0-10 秒);

- 当时间到达 2 秒时,窗口滑动:淘汰子窗口 1(0-2 秒),纳入子窗口 6(10-12 秒),此时滑动窗口覆盖子窗口 2-6(2-12 秒);

- 每次请求到来时,计算当前滑动窗口内 5 个子窗口的总请求数,若超过 10 则限流。

生活类比:滑动窗口就像“超市收银台的排队管理”——假设超市规定“10 分钟内最多允许 10 人结账”,并将 10 分钟划分为 5 个 2 分钟的子窗口。若前 2 分钟已有 5 人结账,接下来的 2 分钟最多只能再进 5 人(总计数不超过 10);当时间过了 2 分钟,前 2 分钟的计数“过期”,新的 2 分钟子窗口加入,总计数动态更新,避免了固定窗口中“前 10 分钟最后 1 分钟涌入 10 人,后 10 分钟前 1 分钟又涌入 10 人”的问题。

3.2 公式表达:子窗口的动态更新与计数

为精确描述滑动窗口算法,定义以下参数:

- :滑动窗口总时间长度(单位:秒);

- :子窗口数量;

- :每个子窗口的时间长度(单位:秒);

- :滑动窗口内的最大请求数(限流阈值);

- :第 \( i \) 个子窗口的请求计数器(,初始值为 0);

- :当前请求的时间戳;

- :当前滑动窗口的起始时间戳。

算法核心流程:

- 窗口滑动判断:计算当前时间与窗口起始时间的差值 ,确定需要淘汰的子窗口数量 。若 ,则淘汰最旧的 个子窗口(计数器重置为 0),并更新窗口起始时间:

- 子窗口定位:确定当前请求所属的子窗口索引:

- 计数与限流判断:更新子窗口计数器,并计算总请求数:

- 若 :拒绝请求;

- 若 :允许请求。

3.3 基于 Guava 的代码实现:手动维护滑动窗口

Guava 未直接提供滑动窗口的实现,但可借助其工具类(如

Lists、Stopwatch)手动实现。以下是一个示例:代码说明:

- 构造函数中初始化总窗口长度、子窗口数量和限流阈值,子窗口计数器列表初始化为全 0;

tryAcquire()方法中,先根据时间差计算需要滑动的子窗口数量,淘汰旧窗口并新增空窗口;

- 定位当前请求所属的子窗口,更新计数器后计算总请求数,判断是否允许通过;

- 临界场景测试中,前 2 秒发送 10 次请求(填满第一个子窗口),等待 2 秒后窗口滑动,旧子窗口被淘汰,新请求可继续通过,避免了固定窗口的临界问题。

3.4 优缺点分析:精度提升与成本增加的平衡

优点:

- 解决临界问题,限流更平滑

滑动窗口通过细分窗口和动态滑动,确保任意时间段内的请求数不会超过阈值。例如,在 10 秒窗口、阈值 100 次的场景下,无论请求在窗口内如何分布,任意连续 10 秒的总请求数都不会超过 100,避免了固定窗口中“200 次请求在 2 秒内通过”的极端情况。

- 精度可控,灵活性高

限流精度可通过调整子窗口数量控制:子窗口数量越多(即单个子窗口越小),限流精度越高。例如,1 分钟窗口分为 60 个 1 秒子窗口,可精确控制每秒的流量波动;若分为 6 个 10 秒子窗口,则精度稍低但性能更好。开发者可根据业务需求在精度和性能间权衡。

缺点:

- 实现复杂度高于固定窗口

需维护多个子窗口的计数器,处理窗口滑动逻辑(淘汰旧窗口、新增新窗口),代码逻辑比固定窗口更复杂。尤其是在分布式场景中,需通过分布式缓存(如 Redis 的

ZSet)存储子窗口数据,实现难度更高。- 资源消耗随子窗口数量增加而上升

子窗口数量越多,需要存储的计数器数据越多,计算总请求数时的遍历开销也越大。例如,1 分钟窗口分为 60 个子窗口,每次请求都需遍历 60 个计数器求和,而固定窗口只需操作 1 个计数器。在高并发场景下,这可能成为性能瓶颈。

3.5 适用场景:流量波动大且精度要求高的场景

滑动窗口算法凭借其平滑性和精度优势,适合以下场景:

- 电商秒杀与促销活动

秒杀活动中流量波动极大(可能在几秒内从 0 飙升至每秒数万次),固定窗口的临界问题可能导致系统瞬间过载。滑动窗口可通过细分窗口(如 1 秒窗口分为 10 个 100ms 子窗口),精确控制每秒的请求量,避免流量突增。例如,某电商平台在秒杀活动中设置“1 秒内最多 1000 次请求”,并分为 10 个子窗口,确保每 100ms 最多通过 100 次请求,平滑流量峰值。

- API 接口的精细限流

对于核心业务 API(如支付接口、订单提交接口),需严格控制流量以保障稳定性。滑动窗口可实现“每分钟最多 1000 次调用”的精细控制,且避免临界问题导致的接口过载。例如,支付接口若使用固定窗口,可能在窗口切换时瞬间收到 2000 次请求,而滑动窗口可将其分散到多个子窗口中,确保总请求数不超限。

- 金融交易系统

金融系统对稳定性和准确性要求极高,流量波动可能引发交易失败或数据不一致。滑动窗口可精确控制每秒的交易请求数,例如“每秒最多 500 笔交易”,通过 10 个子窗口(每 100ms 一个)确保交易均匀处理,降低系统压力。

四、漏桶限流算法:平滑输出的流量“稳压器”

4.1 算法原理:水滴入桶与匀速流出

漏桶限流算法(Leaky Bucket Rate Limiting)的灵感来源于生活中的“水桶漏水”现象,其核心逻辑可概括为:请求如同水滴注入漏桶,漏桶以固定速率向外“漏水”(处理请求);若漏桶未满,则新请求(水滴)可加入;若漏桶已满,则新请求被丢弃。

算法的核心目标是将突发的、不均匀的输入流量转换为匀速的输出流量,无论输入流量如何波动,系统始终以固定速率处理请求,避免因瞬间高流量导致过载。

核心组件:

- 漏桶:具有固定容量,用于暂存待处理的请求;

- 注水口:接收外部请求,将请求放入漏桶;

- 漏水口:以固定速率从漏桶中取出请求并处理(漏水速率 = 系统处理速率)。

实例说明:

设漏桶容量 个请求,漏水速率 个/秒(即每秒处理 2 个请求)。

- 若请求以 1 个/秒的速率到来:漏桶不会满,所有请求被立即处理,输出速率稳定为 1 个/秒;

- 若请求以 5 个/秒的速率突发到来:前 2 秒内漏桶会积累 个请求(未超过容量 10),第 3 秒继续注入 5 个,漏桶累计 6 + (5-2) = 9 个;若第 4 秒仍以 5 个/秒注入,漏桶将满(9 + 5 - 2 = 12 > 10),超出的 2 个请求被丢弃;

- 突发结束后,漏桶中的请求会以 2 个/秒的速率逐渐处理完毕,输出速率始终稳定。

4.2 公式表达:水量(请求数)的动态平衡

定义参数:

- :漏桶容量(最大可容纳的请求数);

- :漏水速率(单位:请求/秒,即系统处理速率);

- :当前漏桶中的请求数(水量,初始值 0);

- :上次漏水的时间戳;

- :当前请求的时间戳。

算法流程:

- 计算漏水总量:请求到来时,先计算从上次漏水到当前的时间差 ,这段时间内漏出的水量为:

更新当前水量(不低于 0):

更新上次漏水时间:

- 处理新请求:尝试将新请求加入漏桶:

- 若 :水量加 1,允许请求进入漏桶(等待处理);

- 若:拒绝请求(水量超过容量)。

4.3 基于 Guava 的代码实现:模拟漏桶的注水与漏水

Guava 未直接提供漏桶算法的实现,但可借助

RateLimiter 控制漏水速率,手动维护漏桶水量。以下是示例代码:代码说明:

- 漏桶容量为 10,漏水速率为 2 个/秒(即每秒处理 2 个请求);

tryAcquire()方法中,先根据时间差计算漏水总量,更新当前水量,再判断是否可加入新请求;

- 匀速请求测试中,水量始终低于容量,所有请求通过;

- 突发请求测试中,由于注入速率(5 个/秒)高于漏水速率(2 个/秒),水量逐渐增长至容量,超出的请求被限流;

- 静置后,水量随时间减少,新请求可再次通过。

4.4 优缺点分析:稳定性与灵活性的权衡

优点:

- 输出流量绝对平稳

- 网络传输中,避免因数据发送过快导致网络拥塞;

- 数据库访问中,防止瞬间大量查询拖垮数据库,确保每秒查询数稳定。

漏桶算法的核心优势是无论输入流量如何波动,输出速率始终等于漏水速率。这对于需要严格控制处理速率的场景至关重要,例如:

- 实现逻辑直观,易于理解

算法原理贴近生活中的物理现象,代码实现只需维护水量、漏水速率和时间戳,逻辑清晰,无需复杂的数据结构。

缺点:

- 无法应对合理的突发流量

漏桶的漏水速率固定,即使系统有空闲资源,也无法快速处理突发的合理请求。例如,某系统平时流量为 10 个/秒,漏桶速率设为 10 个/秒;若某天突然有 100 个紧急请求(系统实际可处理 50 个/秒),漏桶会因容量限制丢弃大部分请求,导致资源浪费和用户体验下降。

- 容量参数难以设置

漏桶容量过小,容易在轻微流量波动时触发限流;容量过大,则可能积累过多请求,导致请求处理延迟过高(如请求在桶中等待数秒才被处理)。参数设置需要长期的流量观测和调优,成本较高。

4.5 适用场景:需严格控制输出速率的场景

漏桶算法的特性决定了它适合对输出速率有刚性要求的场景,主要包括:

- 网络流量控制

- 路由器中,对每个端口设置漏桶限流,确保不同设备的流量公平分配;

- 客户端 SDK 中,控制 API 调用的发送速率,避免因频繁请求被服务端封禁。

在网络传输中,漏桶算法被广泛用于控制数据发送速率,避免单个节点占用过多带宽导致网络拥塞。例如:

- 数据库访问限流

数据库是系统的核心瓶颈之一,漏桶算法可控制每秒的数据库查询/写入次数,防止瞬间高并发拖垮数据库。例如,某订单系统通过漏桶限制“每秒最多 100 次数据库写入”,确保数据库性能稳定,避免锁竞争和连接耗尽。

- 第三方 API 调用控制

调用第三方 API 时,通常会有严格的速率限制(如“每分钟最多 60 次调用”)。漏桶算法可模拟第三方的限流逻辑,确保本地调用速率不超限,避免 API 密钥被封禁。例如,调用微信支付 API 时,使用漏桶控制每秒调用次数,匹配微信的限流规则。

五、令牌桶限流算法:支持突发的灵活限流

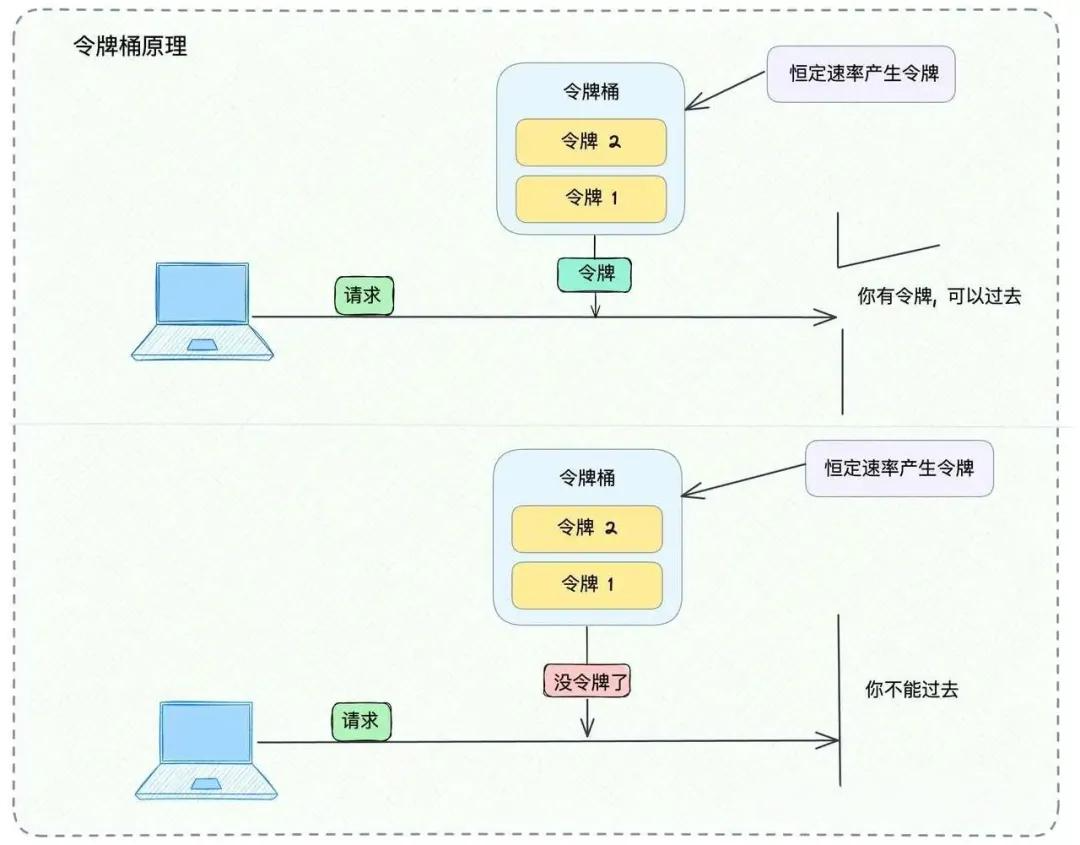

5.1 算法原理:令牌生成与请求获取

令牌桶限流算法(Token Bucket Rate Limiting)是目前应用最广泛的限流算法之一,其核心逻辑是:系统以固定速率向令牌桶中生成令牌,每个令牌代表一个处理请求的权限;请求到来时,需从桶中获取一个令牌,获取成功则允许处理,否则被限流;令牌桶有最大容量,令牌满时新生成的令牌会被丢弃。

与漏桶算法的核心区别:

- 漏桶控制“输出速率”,令牌桶控制“输入速率”但允许突发(桶中积累的令牌可应对突发流量);

- 漏桶的请求处理延迟可能很高(请求在桶中排队),令牌桶的请求要么立即通过(获取令牌),要么立即被限流(无令牌),延迟更低。

核心组件:

- 令牌桶:具有固定容量,存储待分配的令牌;

- 令牌生成器:以固定速率向桶中添加令牌(如每秒生成 10 个令牌);

- 请求处理器:请求需获取令牌才能被处理,无令牌则被拒绝。

实例说明:

设令牌桶容量 个令牌,令牌生成速率 个/秒。

- 系统空闲时,令牌桶会被填满(10 个令牌);

- 若突然有 10 个请求到来,可一次性获取所有令牌,全部通过(支持突发);

- 之后,令牌以 2 个/秒的速率生成,后续请求需等待令牌生成(如第 11 个请求需等待 0.5 秒获取令牌);

- 若请求速率长期超过生成速率(如 5 个/秒),令牌桶会被耗尽,超出的请求被限流,最终通过速率稳定为 2 个/秒。

5.2 公式表达:令牌的动态生成与消耗

定义参数:

- :令牌桶容量(最大令牌数);

- :令牌生成速率(单位:令牌/秒);

- :当前桶中的令牌数(初始值为 ,即桶满);

- :上次生成令牌的时间戳;

- :当前请求的时间戳。

算法流程:

- 生成新令牌:请求到来时,先计算从上次生成令牌到当前的时间差 ,这段时间内生成的令牌数为:

更新当前令牌数(不超过桶容量):

更新上次生成时间:

- 处理请求:尝试获取令牌:

- 若 :令牌数减 1,允许请求通过;

- 若 :拒绝请求(无令牌可用)。

5.3 基于 Guava 的代码实现:RateLimiter 的使用与原理

Guava 的

RateLimiter 类是令牌桶算法的经典实现,提供了简洁的 API 和可靠的性能。以下是使用示例及原理分析:5.3.1 Guava RateLimiter 基础使用

代码说明:

RateLimiter.create(2.0)创建一个每秒生成 2 个令牌的限流器,初始时令牌桶是满的(容量约为 2 * 10 = 20 个,Guava 会动态调整容量);

acquire()方法阻塞等待获取 1 个令牌,返回等待时间(秒);availablePermits()方法返回当前可用令牌数估计值;

- 突发流量测试中,前 5 个请求无需等待(桶中有足够令牌);

- 持续高流量测试中,令牌被耗尽,请求需等待令牌生成(等待时间约为 0.5 秒/个,匹配生成速率);

- 系统空闲后,令牌桶重新填满,可再次应对突发流量。

5.3.2 Guava RateLimiter 的核心原理

Guava 的

RateLimiter 基于“令牌桶”模型,但做了诸多优化,核心逻辑包括:- 令牌生成机制:

不实时生成令牌,而是在请求到来时“惰性计算”令牌数——根据上次请求时间和当前时间的差值,一次性计算这段时间内应生成的令牌,更新令牌桶数量。这种“惰性计算”减少了定时任务的开销,提高性能。

- 平滑突发与预热机制:

SmoothBursty:支持突发流量(默认实现),令牌桶容量为rate * 10,允许短时间内消耗所有积累的令牌;SmoothWarmingUp:支持预热机制,令牌生成速率从低到高逐渐达到目标速率(适用于需要“预热”的系统,如缓存服务启动初期)。

Guava 提供两种限流器:

- 非阻塞与阻塞 API:

tryAcquire():非阻塞获取令牌,超时返回 false;acquire():阻塞等待获取令牌,确保请求最终通过(但可能等待较长时间)。

5.4 优缺点分析:灵活性与复杂性的平衡

优点:

- 支持合理的突发流量

令牌桶可积累令牌,当系统空闲时,桶中会存储大量令牌;当突发流量到来时,可一次性消耗积累的令牌,快速处理请求。这解决了漏桶算法无法应对突发的问题,同时避免了固定窗口的临界问题。例如,某系统平时流量为 10 个/秒,令牌桶容量为 100 个,若突然有 100 个紧急请求,可全部通过(消耗所有令牌),之后恢复正常速率处理,充分利用系统空闲资源。

- 长期速率可控,短期灵活

令牌桶的长期请求通过速率等于令牌生成速率(如每秒 10 个),确保系统不会长期过载;同时,短期可通过积累的令牌应对流量峰值,兼顾稳定性和灵活性。

- 实现高效,适用场景广

Guava 的

RateLimiter 采用惰性计算和高效的数据结构,性能优异,可支持高并发场景(每秒数万次请求)。API 简洁易用,开发者无需关心底层细节,即可快速集成。缺点:

- 实现复杂度高于固定窗口和漏桶

令牌桶需要维护令牌生成速率、令牌桶容量、上次请求时间等状态,逻辑比固定窗口复杂;尤其是分布式场景下,需解决令牌桶状态同步问题(如使用 Redis 实现分布式令牌桶),实现难度较高。

- 参数调优难度大

- 速率过高,无法起到限流作用;速率过低,会影响正常请求;

- 容量过大,可能导致突发流量过多,系统瞬间过载;容量过小,则无法应对合理突发。需通过长期的流量监控和压测确定最优参数。

令牌生成速率和桶容量需根据业务场景精准设置:

- 分布式场景挑战大

单机令牌桶易实现,但分布式系统中,多个节点需共享令牌桶状态,否则可能出现“每个节点都允许 100 个请求,总流量超过阈值”的问题。分布式令牌桶需依赖 Redis 等中间件,存在网络延迟和一致性问题。

5.5 适用场景:需兼顾灵活性与稳定性的场景

令牌桶算法凭借其支持突发、灵活可控的特性,成为大多数场景的首选限流方案,主要包括:

- API 网关限流

- 对普通用户设置“每秒 10 个令牌”,桶容量 100(允许偶尔突发);

- 对 VIP 用户设置“每秒 50 个令牌”,桶容量 500(更高的突发容忍度);

- 结合黑白名单,对恶意 IP 限制令牌生成速率为 0,直接封禁。

API 网关是所有请求的入口,需应对各种流量模式(平稳流量、突发流量、恶意攻击)。令牌桶算法可在网关层实现全局限流,例如:

- 微服务间调用限流

- 订单服务调用库存服务时,设置“每秒 100 个令牌”,防止库存服务被压垮;

- 当库存服务返回“繁忙”时,动态降低令牌生成速率,实现自适应限流。

在微服务架构中,服务间依赖复杂,一个服务过载可能引发“雪崩效应”。令牌桶可控制服务的调用速率,例如:

- 用户行为限流

- 普通用户:“每分钟 60 个搜索令牌”,桶容量 10;

- 会员用户:“每分钟 300 个搜索令牌”,桶容量 50,提升高价值用户体验。

对用户的高频操作(如登录、搜索、评论)进行限流,防止恶意行为(如暴力破解、刷评论)。令牌桶可根据用户等级设置差异化策略:

六、四种限流算法的对比与实践指南

6.1 算法核心特性对比

为更清晰地对比四种算法的差异,我们从核心思想、流量控制能力、实现复杂度等维度进行总结:

维度 | 固定窗口 | 滑动窗口 | 漏桶 | 令牌桶 |

核心思想 | 固定时间窗口计数,超限则限流 | 细分窗口动态滑动,总计数超限则限流 | 请求入桶,固定速率漏水,桶满则限流 | 固定速率生成令牌,请求需获取令牌 |

支持突发流量 | 不支持(临界问题可能导致突发) | 有限支持(依赖子窗口粒度) | 不支持(速率固定) | 支持(依赖桶容量) |

限流精度 | 低(窗口越大精度越低) | 高(子窗口越多精度越高) | 中(输出速率固定) | 高(长期速率可控) |

实现复杂度 | 简单(1 个计数器) | 中等(多个子窗口计数器) | 简单(水量 + 速率) | 中等(令牌生成 + 桶管理) |

资源消耗 | 极低 | 中(随子窗口数量增加) | 低 | 中 |

延迟控制 | 无延迟(要么通过要么拒绝) | 无延迟 | 可能高延迟(请求在桶中排队) | 无延迟(要么通过要么拒绝) |

典型工具 | Redis INCR + EXPIRE | Redis ZSet 滑动窗口 | 自定义实现 | Guava RateLimiter |

6.2 算法选择决策指南

在实际项目中,算法选择需结合业务场景、流量特点和系统目标,以下是具体的决策步骤:

- 明确限流目标:

- 若目标是“防止长期过载”(如控制每秒请求数不超过系统承载能力),优先选择令牌桶或滑动窗口;

- 若目标是“严格控制输出速率”(如网络带宽限制),选择漏桶;

- 若目标是“简单兜底限流”,选择固定窗口。

- 分析流量特点:

- 流量平稳且无突发:固定窗口、滑动窗口、令牌桶均可;

- 流量波动大且有合理突发:必须选择令牌桶;

- 流量突发但需严格匀速处理:选择漏桶。

- 评估系统资源与复杂度:

- 资源受限(如嵌入式设备):选择固定窗口;

- 高并发且需精度:选择滑动窗口或令牌桶(优先 Guava 令牌桶);

- 分布式场景:固定窗口(Redis 实现)或分布式令牌桶(如 Redis + Lua)。

- 参考行业最佳实践:

- API 网关:令牌桶(支持突发 + 灵活);

- 数据库访问:漏桶(严格控制写入速率)或令牌桶;

- 秒杀活动:滑动窗口(精度高)+ 令牌桶(应对突发);

- 第三方 API 调用:漏桶(匹配第三方速率限制)。

6.3 实践中的限流架构设计

单一限流算法往往无法满足复杂场景的需求,实际项目中通常采用“多层限流”架构,结合多种算法的优势:

- 接入层限流:

- 位置:CDN、负载均衡器(如 Nginx);

- 算法:固定窗口(粗粒度兜底);

- 目标:过滤恶意流量和明显过载的流量(如每秒超过 10 万次请求)。

- 网关层限流:

- 位置:API 网关(如 Spring Cloud Gateway、Kong);

- 算法:令牌桶(支持突发)+ 滑动窗口(精细控制);

- 目标:按接口、用户、IP 等维度限流,例如“用户 A 每分钟最多调用支付接口 100 次”。

- 应用层限流:

- 位置:服务内部(如 Spring Boot 应用);

- 算法:令牌桶(Guava RateLimiter);

- 目标:保护服务自身的核心资源(如线程池、数据库连接),例如“每秒最多处理 1000 个订单创建请求”。

- 数据层限流:

- 位置:数据库、缓存;

- 算法:漏桶(控制读写速率);

- 目标:防止数据库/缓存被高并发压垮,例如“Redis 每秒最多 5000 次写入”。

6.4 限流效果监控与调优

限流不是“一劳永逸”的,需通过持续监控和调优确保效果:

- 关键监控指标:

- 通过率:通过请求数 / 总请求数(过低说明限流过严,过高说明限流不足);

- 限流次数:单位时间内被限流的请求数(突增可能预示异常流量);

- 响应延迟:请求从到达至处理完成的时间(延迟过高可能因限流参数不合理)。

- 动态调优策略:

- 流量低谷时:适当提高令牌生成速率或窗口阈值,提高资源利用率;

- 流量高峰时:降低速率或阈值,确保系统稳定;

- 异常流量(如 DDoS 攻击):临时启用严格限流(如固定窗口阈值降至 10 次/秒)。

- 降级与熔断结合:

- 限流触发时,返回友好的降级提示(如“当前请求过多,请稍后再试”);

- 若限流频繁触发,触发熔断机制(如暂停非核心功能),释放系统资源。

限流是“被动防御”,需与降级、熔断结合形成完整的容错体系:

七、总结

限流是保障高并发系统稳定性的核心技术之一,而选择合适的限流算法是实现有效限流的前提。本文深入解析了 Guava 中涉及的四种经典限流算法——固定窗口、滑动窗口、漏桶和令牌桶,从原理、实现到适用场景进行了全方位对比:

- 固定窗口:简单直观,适合粗粒度兜底限流,但存在临界问题;

- 滑动窗口:通过细分窗口解决临界问题,精度高,适合流量波动场景;

- 漏桶:严格控制输出速率,适合网络传输和数据库访问等刚性场景;

- 令牌桶:支持突发流量,兼顾灵活性和稳定性,是大多数场景的首选。

在实际应用中,需根据业务目标、流量特点和系统资源选择合适的算法,或采用多层限流架构结合多种算法的优势。Guava 的

RateLimiter 作为令牌桶的优秀实现,为开发者提供了便捷的工具,可快速集成到项目中。